Windows 7 每次开机,都会自动连接互联网,并且对外发包,获取互联网数据,这让人感觉很恶心,跟木马一样,我最讨厌什么破系统、软件一开机就联网,并且访问某个地址,超级恶心。

这是由于 Windows 7 的网络感知功能在作怪,即:Windows 网络连接状态指示器活动测试,网络连接状态指示器,开机就发包,后来抓了点包,手动分析了下,结果如下。

以下数据包是在纯净 Windows 7 中抓取,无第任何三方软件,并且进行过优化,关掉了很多服务,不排除其他服务也开机发包,这里只分析 Windows 7 网络感知功能,网络连接状态指示器,数据包如下:

UDP 192.168.1.2 8.8.4.4 56972 53 MarsPC google-public-dns-b.google.com domain

00000000 31 FC 01 00 00 01 00 00 00 00 00 00 03 77 77 77 1……. …..www

00000010 08 6D 73 66 74 6E 63 73 69 03 63 6F 6D 00 00 01 .msftncs i.com…

00000020 00 01 ..

00000000 31 FC 81 80 00 01 00 03 00 00 00 00 03 77 77 77 1……. …..www

00000010 08 6D 73 66 74 6E 63 73 69 03 63 6F 6D 00 00 01 .msftncs i.com…

00000020 00 01 C0 0C 00 05 00 01 00 00 0C F5 00 1B 07 6E …….. …….n

00000030 65 77 6E 63 73 69 06 67 6C 62 64 6E 73 09 6D 69 ewncsi.g lbdns.mi

00000040 63 72 6F 73 6F 66 74 C0 19 C0 2E 00 05 00 01 00 crosoft. ……..

00000050 00 00 11 00 07 04 6E 63 73 69 C0 36 C0 55 00 01 ……nc si.6.U..

00000060 00 01 00 00 00 11 00 04 41 37 77 5A …….. A7wZ

TCP 192.168.1.2 65.55.119.90 49159 80 MarsPC http

GET /ncsi.txt HTTP/1.1

Connection: Close

User-Agent: Microsoft NCSI

Host: www.msftncsi.com

HTTP/1.1 200 OK

Cache-Control: max-age=30,must-revalidate

Content-Type: text/plain

Last-Modified: Tue, 13 Jan 2009 00:37:56 GMT

Accept-Ranges: bytes

ETag: “4e504c2d1775c91:0”

Server: Microsoft-IIS/7.0

X-Powered-By: ASP.NET

Date: Thu, 19 Jan 2012 00:39:17 GMT

Connection: close

Content-Length: 14

Microsoft NCSI

UDP 192.168.1.2 8.8.4.4 64049 53 MarsPC google-public-dns-b.google.com domain

00000000 29 71 01 00 00 01 00 00 00 00 00 00 01 31 01 30 )q…… …..1.0

00000010 01 30 03 32 32 34 07 69 6E 2D 61 64 64 72 04 61 .0.224.i n-addr.a

00000020 72 70 61 00 00 0C 00 01 rpa…..

00000000 29 71 81 80 00 01 00 01 00 00 00 00 01 31 01 30 )q…… …..1.0

00000010 01 30 03 32 32 34 07 69 6E 2D 61 64 64 72 04 61 .0.224.i n-addr.a

00000020 72 70 61 00 00 0C 00 01 C0 0C 00 0C 00 01 00 00 rpa….. ……..

00000030 67 8E 00 17 0B 61 6C 6C 2D 73 79 73 74 65 6D 73 g….all -systems

00000040 05 6D 63 61 73 74 03 6E 65 74 00 .mcast.n et.

UDP 192.168.1.2 8.8.4.4 56999 53 MarsPC google-public-dns-b.google.com domain

00000000 54 1C 01 00 00 01 00 00 00 00 00 00 01 31 01 31 T……. …..1.1

00000010 03 31 36 38 03 31 39 32 07 69 6E 2D 61 64 64 72 .168.192 .in-addr

00000020 04 61 72 70 61 00 00 0C 00 01 .arpa… ..

00000000 54 1C 81 83 00 01 00 00 00 00 00 00 01 31 01 31 T……. …..1.1

00000010 03 31 36 38 03 31 39 32 07 69 6E 2D 61 64 64 72 .168.192 .in-addr

00000020 04 61 72 70 61 00 00 0C 00 01 .arpa… ..

UDP 192.168.1.2 8.8.4.4 57817 53 MarsPC google-public-dns-b.google.com domain

00000000 53 D3 01 00 00 01 00 00 00 00 00 00 01 34 01 34 S……. …..4.4

00000010 01 38 01 38 07 69 6E 2D 61 64 64 72 04 61 72 70 .8.8.in- addr.arp

00000020 61 00 00 0C 00 01 a…..

00000000 53 D3 81 80 00 01 00 01 00 00 00 00 01 34 01 34 S……. …..4.4

00000010 01 38 01 38 07 69 6E 2D 61 64 64 72 04 61 72 70 .8.8.in- addr.arp

00000020 61 00 00 0C 00 01 C0 0C 00 0C 00 01 00 01 51 80 a……. ……Q.

00000030 00 20 13 67 6F 6F 67 6C 65 2D 70 75 62 6C 69 63 . .googl e-public

00000040 2D 64 6E 73 2D 62 06 67 6F 6F 67 6C 65 03 63 6F -dns-b.g oogle.co

00000050 6D 00 m.

UDP 192.168.1.2 8.8.4.4 63042 53 MarsPC google-public-dns-b.google.com domain

00000000 7E D0 01 00 00 01 00 00 00 00 00 00 03 32 35 32 ~……. …..252

00000010 01 30 01 30 03 32 32 34 07 69 6E 2D 61 64 64 72 .0.0.224 .in-addr

00000020 04 61 72 70 61 00 00 0C 00 01 .arpa… ..

00000000 7E D0 81 83 00 01 00 00 00 01 00 00 03 32 35 32 ~……. …..252

00000010 01 30 01 30 03 32 32 34 07 69 6E 2D 61 64 64 72 .0.0.224 .in-addr

00000020 04 61 72 70 61 00 00 0C 00 01 C0 14 00 06 00 01 .arpa… ……..

00000030 00 00 04 EA 00 2D 03 73 6E 73 03 64 6E 73 05 69 …..-.s ns.dns.i

00000040 63 61 6E 6E 03 6F 72 67 00 03 6E 6F 63 C0 3A 77 cann.org ..noc.:w

00000050 DE 86 FF 00 00 1C 20 00 00 0E 10 00 09 3A 80 00 …… . …..:..

00000060 00 0E 10 …

UDP 192.168.1.2 8.8.4.4 55422 53 MarsPC google-public-dns-b.google.com domain

00000000 BE F1 01 00 00 01 00 00 00 00 00 00 03 32 35 30 …….. …..250

00000010 03 32 35 35 03 32 35 35 03 32 33 39 07 69 6E 2D .255.255 .239.in-

00000020 61 64 64 72 04 61 72 70 61 00 00 0C 00 01 addr.arp a…..

00000000 BE F1 81 83 00 01 00 00 00 01 00 00 03 32 35 30 …….. …..250

00000010 03 32 35 35 03 32 35 35 03 32 33 39 07 69 6E 2D .255.255 .239.in-

00000020 61 64 64 72 04 61 72 70 61 00 00 0C 00 01 C0 18 addr.arp a…….

00000030 00 06 00 01 00 00 06 C3 00 2D 03 73 6E 73 03 64 …….. .-.sns.d

00000040 6E 73 05 69 63 61 6E 6E 03 6F 72 67 00 03 6E 6F ns.icann .org..no

00000050 63 C0 3E 77 DE 65 E7 00 00 1C 20 00 00 0E 10 00 c.>w.e.. .. …..

00000060 09 3A 80 00 00 0E 10 .:…..

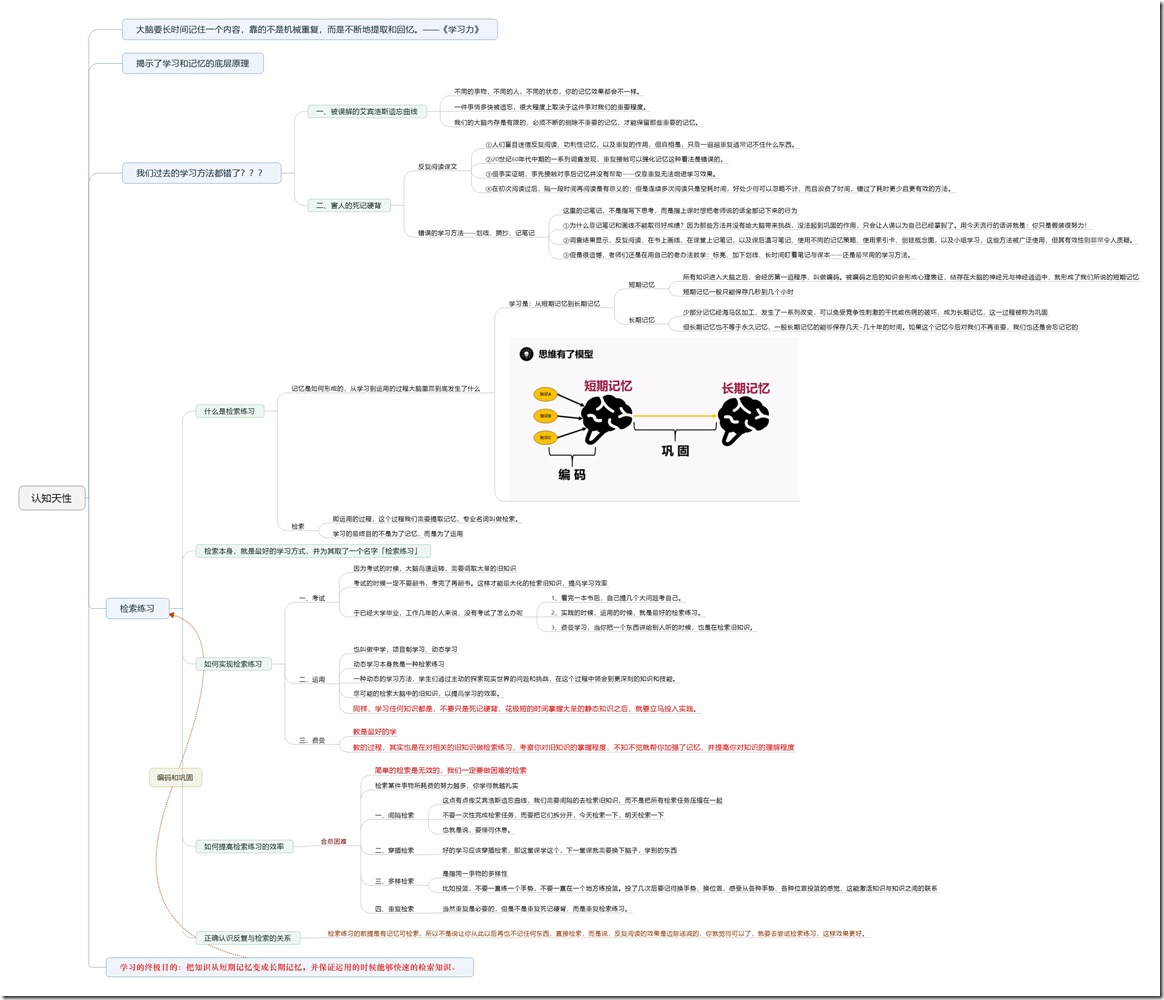

很简单的数据包,很容易就看出来,Windows 7 跑去访问了这个地址:https://www.msftncsi.com/ncsi.txt,并获得返回数据:Microsoft NCSI

首先是一个DNS解析请求,查询域名:www.msftncsi.com,然后访问此主机的 /ncsi.txt 文件,并获取返回数据。

那么,这个 NCSI 到底是做什么的呢?

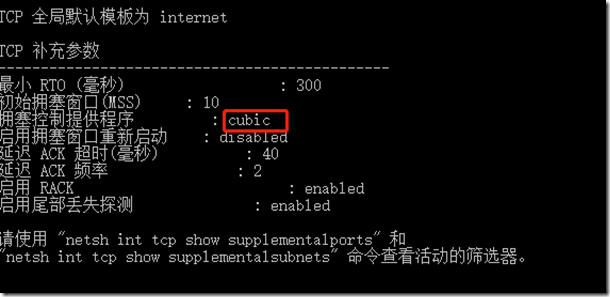

NCSI 是网络连接状态指示器和产生的 Internet 通信。网络感知会收集网络连接信息,如计算机的域名系统 (DNS) 后缀、林名称和计算机连接到的网络的网关地址。当被网络感知调用时,NCSI 可以为既定网络添加有关以下功能的信息:

到 Internet 的连接

https://www.msftncsi.com/ncsi.txt 的请求

称为 ncsi.txt 的页面,其中包含以下文本行,这些文本行没有终止新行或其他非打印字符:

Microsoft NCSI

(页面标题禁用缓存。)

到 Internet 的连接(可能包括发送 DNS 查询和获得正确解析 DNS 名称的功能)

dns.msftncsi.com 的 DNS 名称解析的请求

DNS 名称解析为:

131.107.255.255

(这里其实也捕获到了此DNS请求,没有贴图)

现在就真相大白了,完全是 Windows 7 网络感知功能,Windows 网络连接状态指示器在进行活动测试。

而且这个功能不但开机会运行,还会间隔一会儿就运行一次,如果无法访问,你电脑桌面右下角会显示黄色叹号,网络连接有黄色的叹号,本地连接状态里显示:IPV4无Internet访问权限。

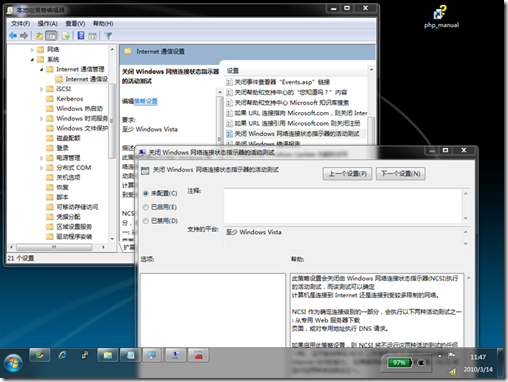

如果你感觉比较恶心,想关闭这个功能,可以进行如下操作:

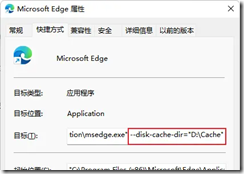

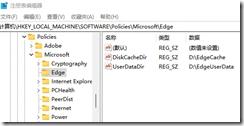

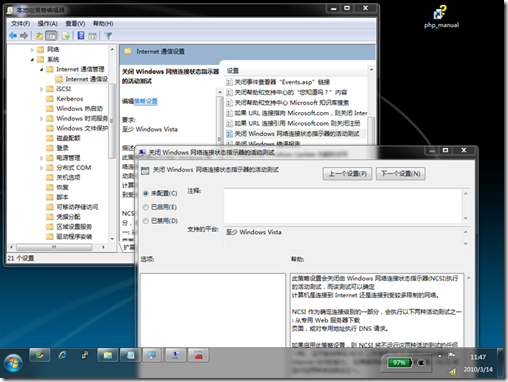

现在只要关闭此网络感知功能即可,首先从Windows 7系统的开始菜单中依次点选“所有程序”/“附件”/“运行”命令,弹出对应系统的运行文本框,在其中执行“gpedit.msc”字符串命令,打开Windows 7系统的组策略控制台窗口。

依次展开“计算机配置”、“管理模板”、“系统”和“Internet 通信管理”,然后单击“Internet 通信设置”。在详细信息窗格中,双击“关闭 Windows 网络连接状态指示器活动测试”,然后单击“已启用”。

此策略设置会关闭由 Windows 网络连接状态指示器(NCSI)执行的活动测试,而该测试可以确定计算机是连接到 Internet 还是连接到受较多限制的网络。

NCSI 作为确定连接级别的一部分,会执行以下两种活动测试之一: 从专用 Web 服务器下载页面,或对专用地址执行 DNS 请求。

如果启用此策略设置,则 NCSI 将不运行这两种活动测试的任何一种。

这可能会降低 NCSI 以及使用 NCSI 的其他组件确定 Internet 访问的能力。 如果禁用或未配置此策略设置,NCSI 将运行这两种活动测试之一。

现在断开网络,然后再次连接,是否还有黄色的小图标呢。还有?ok,重启一下电脑吧。

干净的网络连接指示。